Comment va se dérouler l’observation pratique du trafic réseau ?

A. Les systèmes

Nous allons utiliser deux machines :

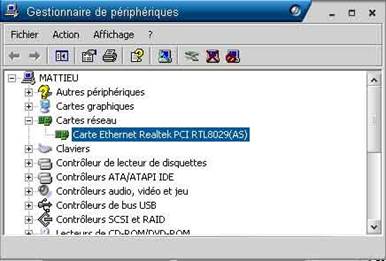

Ø Le client : une machine PIII 733 (512 Mo RAM) fonctionnant sous Windows XP Pro, avec une carte réseau Ethernet Realtek PCI RTL8029, une adresse IP de 192.168.1.10 et un masque de 255.255.255.0 :

Ø Le serveur : une machine PII 333 (128 Mo RAM) fonctionnant sous OpenBSD (UNIX), avec une carte réseau D-Link DE-220PCT, d’adresse IP 192.168.1.1 et de masque 255.255.255.0 :

Voilà notre mini réseau :

B. La configuration des machines

1. Le serveur

C’est une machine tournant sous OpenBSD, un système de type UNIX que nous avons installés, et configurés pour accepter des connections Telnet. Nous nous attarderons pas sur la configuration d’un serveur UNIX car dans une utilisation personnelle, la seule chose dont vous avez besoin est de savoir configurer votre machine Windows.

2. Le client

C’est une machine sous Windows XP Pro. La configuration est à peu de choses prêt la même sur toutes les machines Windows. Après avoir correctement effectué vos branchements (carte réseau, câblage…), démarrez votre ordinateur.

Ø Windows doit détecter votre carte automatiquement (si ce n’est pas le cas, votre vendeur vous a sûrement fournit une disquette ou CD contenant les pilotes pour votre carte. Dans ce cas, suivez les instructions). Une fois la carte détectée par Windows ou les pilotes installés, pour savoir si la carte fonctionne correctement, nous allons observer dans le panneau de configuration (gestionnaire de périphérique) si la carte est correctement installée. Nous observons quelque chose dans ce style :

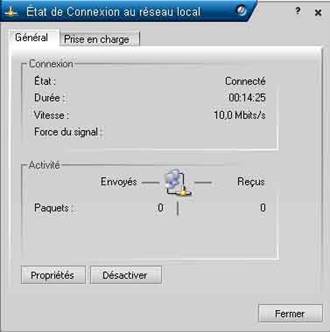

Ø Maintenant il faut configurer la connexion réseau. Ouvrons le panneau de configuration et allons dans « connexions réseau ». Nous avons une nouvelle entrée ayant pour nom « Connexion au réseau local » : nous ouvrons ses propriétés :

Ø Puis, cliquons sur l’onglet propriété :

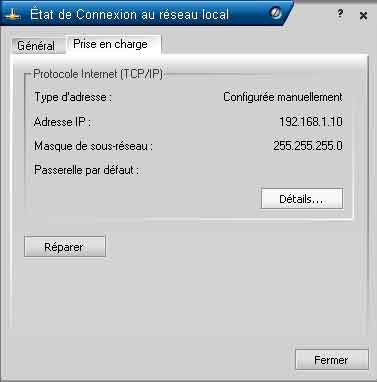

La, nous sélectionnons « Protocole TCP/IP », et nous ouvrons les propriétés. Cela va nous permettre d’assigner une adresse IP et un masque de sous-réseau au client :

Il faut entrer les paramètres du client manuellement (ne pas sélectionner « Obtenir une adresse IP automatiquement » car cette option est réservée aux réseaux possédant un serveur DHCP pour l’attribution dynamique d’adresses IP). Nous lui donnons l’adresse 192.168.1.10, avec un masque de 255.255.255.0. Il est inutile de remplir les champs Passerelle ainsi que DNS (nous n’avons pas de passerelle d’accès à Internet ni de serveur DNS). Nous validons tous ces paramètres, puis nous regardons le résultat, pour observer si la configuration de la connexion c’est bien passée. Nous observons à nouveau les propriétés de la connection. Dans notre cas, tout va bien :

Désormais notre réseau est correctement configuré sur le client et nous pouvons passer à l’observation.

C. Comment Observer ?

Pour observer les informations circulant sur le réseau, nous allons utiliser un outil très utile pour les administrateurs de réseau : un sniffer. En fait, un sniffer est un outil qui va se charger d’enregistrer et d’analyser toutes les trames que reçoit une interface (carte réseau). Il va rendre compte à l’utilisateur grâce à une interface montrant et décortiquant le moindre bit contenu dans chaque trame.

Il faut également faire une remarque importante qui sort un peu du cadre de ce cours mais très intéressant ! Lorsque nous nous trouvons sur un réseau où l’interconnexion est assurée par un HUB, tout le monde reçoit les données que deux machines échangent : nous avons vu qu’un HUB redistribue les données à l’ensemble des machines : c’est à ces machines de savoir si les données leur sont destinées ou non. C’est une fonction de la carte réseau, qui permet, en observant les adresses de destination MAC, de jeter les données qui ne lui sont pas destinées. Seulement toute carte réseau possède un mode appelé promiscuous, qui permet lorsqu’il est activé de garder en mémoire les paquets qui ne nous sont pas destinés. Un sniffer peut alors observer tout le trafic du réseau. En local, cela signifie qu’une machine C peut observer ce que des machines A et B échangent !!! Vous aurez compris qu’ici se pose un important problème de sécurité si la connexion n’est pas cryptée. Mais un sniffer est très utile pour un administrateur dans le diagnostique de problèmes réseau (surveillance du trafic, de l’utilisation de la bande passante, des performances, etc.). Il faut noter qu’un réseau switché permet d’atténuer ce problème puisque les données ne sont envoyées qu’à la machine concernée. Mais il faut garder à l’esprit qu’il est extrêmement facile pour une personne malintentionnée de sniffer un réseau switché : par exemple par des techniques comme les attaques MiM réalisées par ARP poisonning. Vous aurez compris : vous êtes surveillez !!!

Nous allons donc devoir utiliser un sniffer. Pour vous rendre le travail accessible à tous, nous avons choisis un sniffer gratuit et fonctionnant sur un grand nombre de systèmes : Windows, Linux, OpenBSD, FreeBSD, Solaris… Ce sniffer s’appelle Ethereal, et c’est un des meilleur fonctionnant avec une interface graphique. Il nécessite également la librairie Winpcap ici.

Dans notre cas, le sniffer sera installé sur la machine cliente, et rendra compte du trafic entre le client et le serveur.

D. Comment allons nous vous montrer nos enregistrements ?

Nous allons fournir les résultats de nos recherches sous forme de captures d’écrans. Ces captures seront la copie de ce que nous aurons observés sur nos écrans de contrôle.

Maintenant que nous avons établi les conditions dans lesquelles nous allons travailler, commençons !